Определение туннеля до удаленного сервера

С обоих концовVPN туннеля должен быть определен туннель до сервера с другой стороны. Чтобы создать новый туннель, используйте опции Создать/VPN туннель (Add / VPN tunnel) в разделе Интерфейсы (Interfaces).

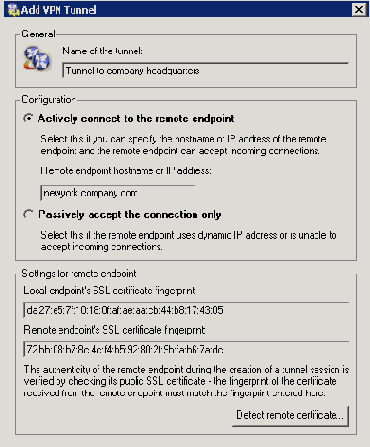

Название туннеля (Name of the tunnel)

Каждый VPN туннель должен иметь уникальное имя. Это имя будет использоваться в таблице интерфейсов, в правилах трафика (см. главу Определение пользовательских правил трафика) и в статистике интерфейса (подробнее в главе Статистика интерфейса).

Конфигурация (Configuration)

Выбор режима локального конца туннеля:

Активный— эта сторона туннеля будет автоматически пытаться установить и поддерживать соединение с удаленным VPN сервером.

Спецификация удаленного сервера VPN должна быть установлена через Имя удаленного сервера (Remote host name) или IP адрес. Если удаленный сервер VPN не использует порт 4090, нужно указать соответствующий номер порта, разделенный двоеточием (например, server.company.com:4100 или 10.10.100.20:9000).

Этот режим доступен, если известен IP адрес или DNS имя другой стороны туннеля, и удаленная сторона может принимать входящие соединения (т.е. коммуникация не блокируется брандмауэром на удаленной стороне туннеля).

Пассивный — этот конец туннеля будет только слушать входящие соединения с другой (активной) стороны.

Пассивный режим полезен лишь в том случае, когда локальный конец туннеля имеет фиксированный IP адрес, и когда он может принимать входящие соединения.

По крайней мере один конец каждого VPN туннеля должен быть переключен на активный режим (пассивные серверы не могут инициировать соединение).

Конфигурация удаленного конца туннеля.

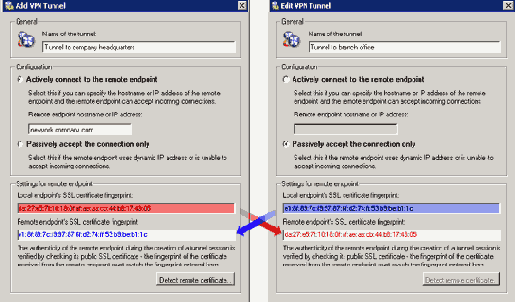

При создании VPN туннеля, идентификационная информация удаленного конца аутентифицируется методом "отпечатков пальцев" или через сертификат SSL. Если "отпечатки пальцев" не совпадают с установленными в настройках туннеля, соединение будет блокироваться.

"Отпечатки пальцев" локального сертификата и информация для спецификации удаленных "отпечатков пальцев" даны в разделе Установки для удаленнго конца (Settings for remote endpoint). Укажите "отпечатки пальцев" для сертификата удаленного VPN сервера, и наоборот - укажите "отпечатки пальцев" локального сервера в настройках удаленного сервера.

Если локальная сторона переключена на активный режим, сертификат удаленной стороны и ее "отпечатки пальцев" можно скачать, щелкнув Определить удаленный сертификат (Detect remote certificate).

Если локальный VPN сервер настроен на пассивный прием, то получить удаленные "отпечатки пальцев" автоматически невозможно. Их можно получить с удаленного VPN сервера вручную. Пассивные концы туннеля невозможно обнаружить какими-либо удаленными сертификатами.

Однако, этот метод установки "отпечатков пальцев" не является безопасным - возможно использовать поддельный сертификат. Если для настроек VPN туннеля используются "отпечатки пальцев" поддельного сертификата, можно создать туннель для ложной удаленной точки (для атак). Более того, действующий сертификат не будет приниматься другой стороной. Следовательно, ради безопасности, рекомендуется устанавливать "отпечатки пальцев" вручную.