IPSec клиент в локальной сети

Этот раздел руководства описывает настройку WinRoute для тех случаев, когда IPSec клиент или сервер расположены в локальной сети, и WinRoute обеспечивает перевод IP адреса (NAT - подробнее см. главу Плитика Трафика).

-

IPSec клиент на узле WinRoute

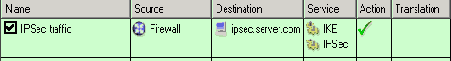

В этом случае NAT не оказывает влияния на трафик IPSec (IPSec клиент должен использовать общий IP адрес узла WinRoute). Необходимо только определить правила трафика, разрешающие IPSec коммуникацию между брандмауэром и сервером IPSec.

Колонка Перевод (Translation) должна быть пустой - перевод IP не выполняется. Установки прохода в данном случае не важны (они не могут применяться).

-

Один IPSec клиент в локальной сети (один туннель)

Если в каждый момент создается только один IPSec туннель от локальной сети в Интернет, то это зависит от типа IPSec клиента:

-

Если IPSec клиент и IPSec сервер поддерживают функцию NAT Передачи (NAT Traversal) (клиент и сервер могут обнаружить, что IP адрес по пути между ними был транслирован), то IPSec должен быть отключен (иначе может возникнуть конфликт).

NAT Передача поддерживается, например, программным обеспечением Nortel Networks' VPN (http://www.nortelnetworks.com/).

-

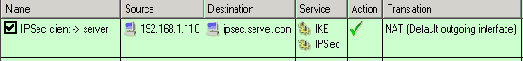

Если IPSec клиент не поддерживает NAT Передачу, необходимо активизировать IPSec проход в WinRoute.

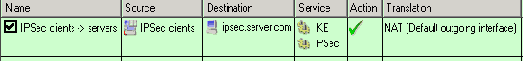

В обоих случаях, коммуникации IPSec между клиентом и IPSec сервером должны быть разрешены правилами трафика. В колонке Передачи (Translation) должен быть указан NAT (так же как для коммуникаций между локальной сетью и Интернет).

-

Несколько IPSec клиентов в локальной сети (несколько туннелей)

Если предполагается создавать несколько IPSec туннелей от локальной сети в Инетренет, все IPSec клиенты и соответствующие серверы должны поддерживать NAT Передачу (см. выше). Поддержка IPSec в WinRoute должна быть отключена, чтобы не возникало конфликтов.

Снова, трафик между локальной сетью и соответствующими IPSec серверами должен быть разрешен правилами трафика.